Ievads

Secure Shell (SSH) ir kriptogrāfisks protokols, kas ļauj klientam mijiedarboties ar attālinātu serveri drošā vidē.

Augsta līmeņa šifrēšana aizsargā jutīgo informācijas apmaiņu un ļauj droši pārsūtīt failus vai izsniegt komandas attālinātās mašīnās.

Uzziniet, kā aktivizēt SSH CentOS 7 , ievērojot šī īsā pamācības norādījumus.

Priekšnoteikumi

- CentOS 7 sistēma, kas darbojas kā SSH serveris

- Lietotājs ar nepieciešamajām atļaujām

- Piekļuve komandrindai (Ctrl-Alt-T)

- yum rīks (iekļauts pēc noklusējuma)

OpenSSH instalēšana un aktivizēšana CentOS 7

SSH programmatūras pakotnes ir iekļautas CentOS pēc noklusējuma. Tomēr, ja šīs pakotnes jūsu sistēmā nav, tos var viegli instalēt, pabeidzot 1. soli, kā norādīts zemāk.

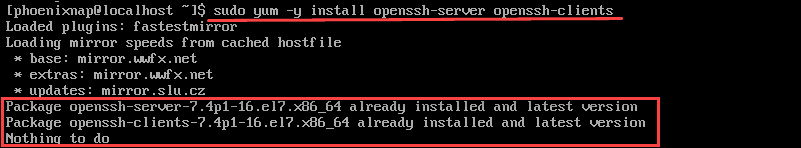

1. solis: Instalējiet OpenSSH servera programmatūras paketi

Ievadiet šo komandu no sava termināļa, lai sāktu instalācijas procesu:

sudo yum –y install openssh-server openssh-clients

Šī komanda instalē gan OpenSSH klienta lietojumprogrammas, gan OpenSSH servera dēmonu, sshd.

Šajā piemērā sistēma informē mūs, ka jaunākā versija jau ir pieejama.

2. solis: SSH servisa sākšana

Lai sāktu SSH dēmonu OpenSSH serverī:

sudo systemctl start sshd

Kad sshd ir aktīvs, tas nepārtraukti klausās klientu savienojumus no jebkuras klientu rīku puses. Kad notiek savienojuma pieprasījums, sshd uzstāda pareizo savienojumu.

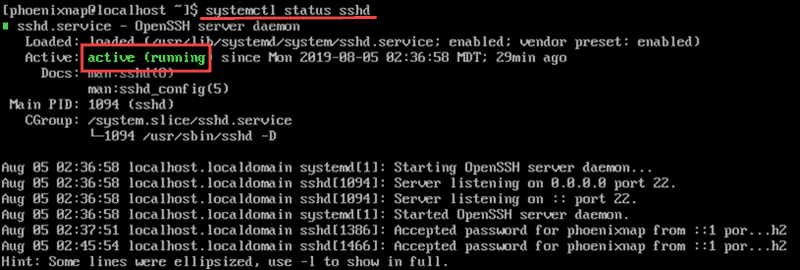

3. solis: Pārbaudiet sshd statusu

Pārbaudiet SSH dēmona statusu:

sudo systemctl status sshd

Tā kā mēs jau esam iepriekš startējuši servisu, izvade apstiprina, ka tas ir aktīvs.

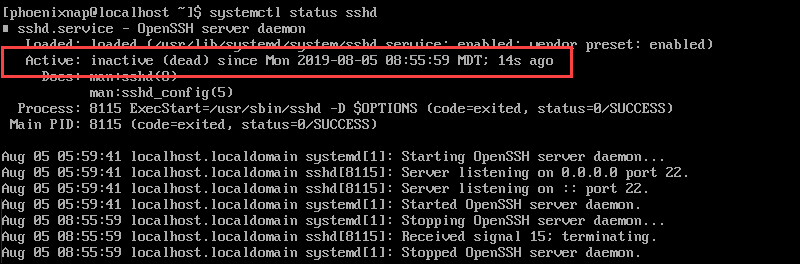

Lai apturētu SSH dēmonu, ievadiet:

systemctl stop sshd

Mēs varam pārbaudīt, vai serviss ir apstājies, pārbaudot statusu. Izvade parāda, ka serviss ir neaktīvs un kad pēdējo reizi mainījās statuss.

4. solis: Aktivizējiet OpenSSH servisu

Aktivizējiet SSH, lai tas startētu automātiski pēc katras sistēmas pārstartēšanas, izmantojot systemctl komandu:

sudo systemctl enable sshd

Lai pēc pārstartēšanas atslēgtu SSH, ievadiet:

sudo systemctl disable sshd

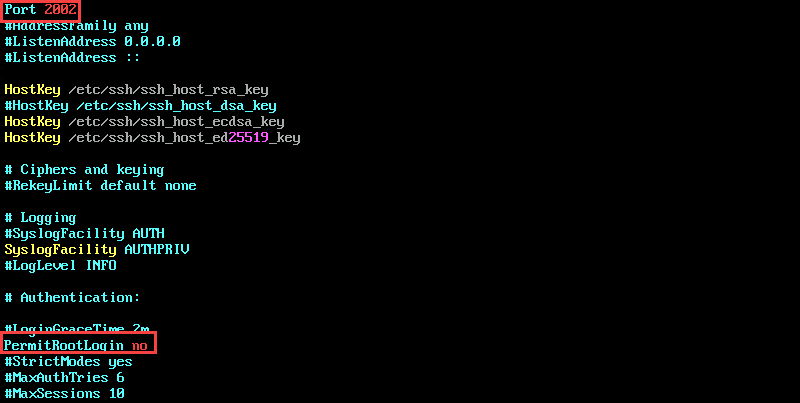

OpenSSH servera konfigurācija

SSHD konfigurācijas faila pareiza konfigurēšana palielina servera drošību. Lai uzlabotu drošību, visbiežāk maināmās iestatījumi ir pārslēgšanās numura maiņa, saknes pieteikšanās atslēgšana un piekļuves ierobežošana tikai noteiktiem lietotājiem.

Lai rediģētu šīs iestatījumus, piekļūstiet failam /etc/ssh/sshd_config:

sudo vim /etc/ssh/ss

hd_config

Kad piekļūstat failam, izmantojot teksta redaktoru (šajā piemērā mēs izmantojām vim), varat atslēgt saknes pieteikšanos un rediģēt noklusējuma portu numuru:

- Lai atslēgtu saknes pieteikšanos:

PermitRootLogin no

- Mainiet SSH portu, lai darbotos ar nestandarta portu. Piemēram:

Port 2002

Atcerieties izkomentēt rindas, ko rediģējat, noņemot heštegu.

Saglabājiet un aizveriet failu. Pārstartējiet sshd:

service sshd restart

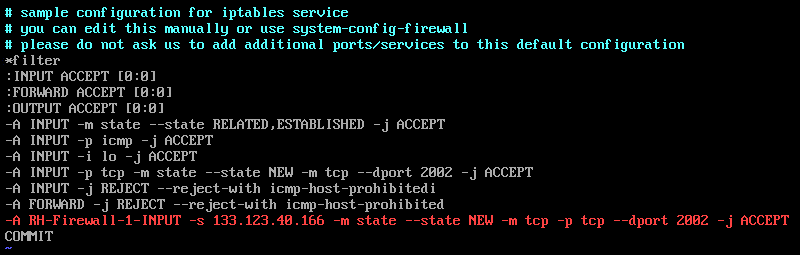

Tulemüüri iestatījumi

Pēc veiksmīgas SSH aktivizēšanas un sshd faila konfigurēšanas pielāgojiet tulemüri, lai nodrošinātu saderību.

Ir arī iespējams ierobežot IP piekļuvi, lai nodrošinātu vēl drošāku savienojumu.

Lai ierobežotu IP piekļuvi, rediģējiet iptables failu, ierakstot:

sudo vim /etc/sysconfig/iptables

Lai ļautu piekļuvi, izmantojot sshd konfigurācijas failā noteikto portu, pievienojiet šo rindu iptables failam:

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 2002 -j ACCEPT

Lai ierobežotu piekļuvi konkrētam IP, piemēram, 133.123.40.166, rediģējiet rindu šādi:

-A RH-Firewall-1-INPUT -s 133.123.40.166 -m state --state NEW -p tcp --dport 2002 -j ACCEPT

Ja jūsu vietne izmanto IPv6 un jūs rediģējat ip6tables, izmantojiet rindu:

-A RH-Firewall-1-INPUT -m tcp -p tcp --dport 2002 -j ACCEPT

Saglabājiet un aizveriet failu, nospiežot klaviatūras pogu Escape (Esc), un ierakstot:

:X

Nospiediet Enter, lai apstiprinātu.

Pārstartējiet iptables, lai piemērotu izmaiņas:

sudo systemctl restart iptables

Secinājums

Šajā pamācībā mēs uzzinājām, kā aktivizēt SSH uz CentOS 7 servera. Turklāt konfigurējām jūsu tulemūri un SSH noteikumus, lai ierobežotu piekļuvi.

Jūsu CentOS 7 serveris tagad spēj pieņemt SSH savienojumus.